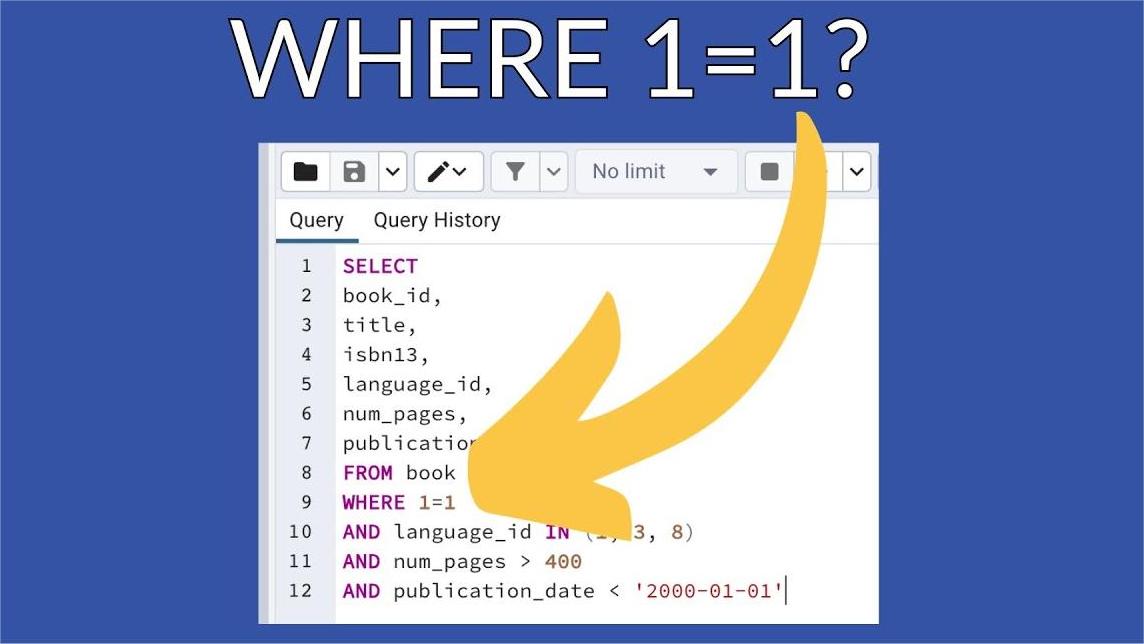

在SQL查询语句中,经常会看到一种特殊的条件表达式"1=1"。然而,使用"1=1"作为查询条件是不推荐的,因为它可能引发逻辑漏洞和潜在的安全隐患。本文将深入探讨为什么SQL中不能使用"1=1",并解释如何避免这种不良实践。

常见使用场景

"1=1"通常被用作SQL查询语句的条件表达式,用于构造动态查询或生成通用查询模板。它的作用是始终返回true,从而使得查询返回所有记录。

逻辑漏洞和安全隐患

使用"1=1"条件表达式可能导致以下问题:

- 性能问题:由于查询将返回所有记录,无论实际条件如何,可能导致查询性能下降,尤其是在大型数据集上。

- 数据泄露:如果应用程序未正确校验用户输入并使用"1=1",攻击者可以通过注入恶意代码或条件,绕过访问控制,访问敏感数据。

- 数据损坏:通过使用"1=1"条件,用户可能在不经意间执行删除或更新操作,导致数据损坏或不可逆的更改。

替代方案和最佳实践

为了避免使用"1=1"条件表达式带来的问题,可以采取以下替代方案和最佳实践:

- 动态构建查询:使用编程语言或数据库查询构建器,根据实际需要动态生成查询条件。这样可以避免使用固定的条件表达式,提高查询的灵活性和性能。

- 参数化查询:使用参数化查询(Prepared Statements)或存储过程来执行SQL语句。参数化查询将用户输入视为参数,而不是直接拼接到SQL语句中,从而防止SQL注入攻击,并确保查询的安全性和可靠性。

- 严格的输入验证:对于用户提供的输入数据,始终进行严格的验证和过滤。确保只有经过验证的输入才能用于构建查询条件,避免恶意输入引发的安全问题。

- 最小特权原则:数据库用户和应用程序应以最小特权原则运行。为数据库用户分配仅限于其工作所需的最小权限,限制其对敏感数据和操作的访问权限。

- 审计和监控:实施数据库审计和监控机制,以便及时发现和阻止异常查询行为。监控数据库活动,检测潜在的安全威胁和异常行为。

总结

尽管在某些情况下,使用"1=1"条件表达式可能看起来方便,但它可能引发严重的逻辑漏洞和安全隐患。为了确保SQL查询的安全性、可靠性和性能,开发者应避免使用"1=1",而是采用动态构建查询、参数化查询和严格的输入验证等最佳实践。同时,采取最小特权原则和实施审计监控机制,有助于减少潜在的安全风险和数据泄露的可能性。

免费 AI IDE

免费 AI IDE